Desde principios del año 2.018 se han detectado ataques informáticos que aprovechaban las últimas técnicas de persistencia y ejecución de código para distribuir documentos maliciosos usando macros a personas en Asia y Oriente Medio.

Distintas organizaciones de seguridad informáticas, tanto pertenecientes a los servicios de inteligencia como compañías privadas de seguridad, han atribuido esta actividad a TEMP.Zagros, un actor con nexos con Irán que ha estado muy activo desde mayo de 2.017 y que ha estado involucrado en prolíficas campañas de “spear phising” (phising dirigido a un objetivo concreto) de entidades gubernamentales y de la defensa del suroeste y el centro de Asia. Los correos electrónicos de spear phishing y los documentos de macro maliciosos adjuntos contienen normalmente temas geopolíticos. Cuando se ejecutan con éxito, los documentos maliciosos instalan una puerta trasera detectada como PowerStats.

Una de las observaciones más interesantes fue la reutilización de la última técnica para eludir AppLocker y las técnicas de movimiento lateral con el propósito de ejecutar código indirectamente. La dirección IP en las técnicas de movimiento lateral fue sustituida con la dirección IP de la máquina local para conseguir la ejecución del código en el sistema.

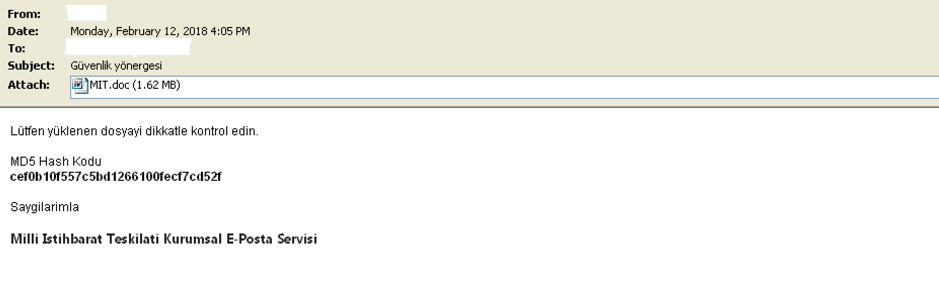

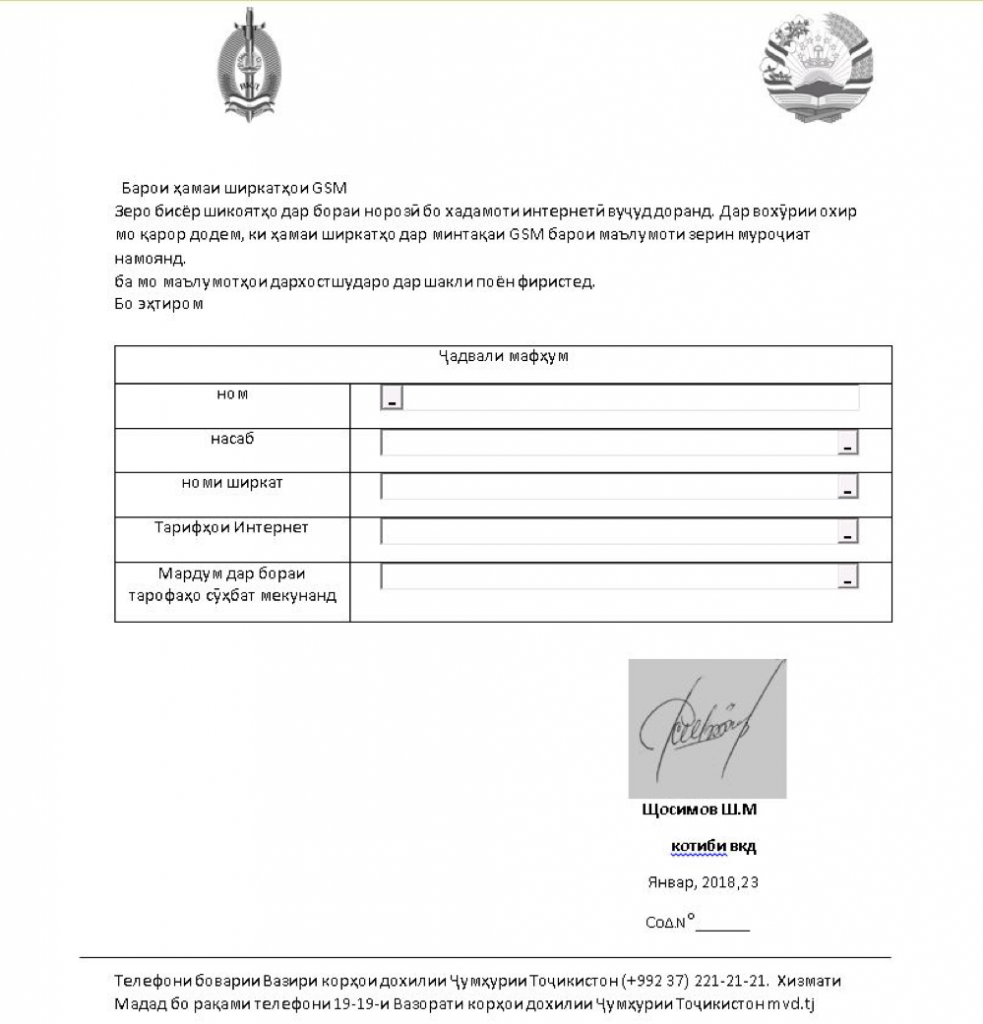

El vector de infección usado para todos los ataques está formado por documentos basados en macros enviadas como un archivo adjunto de correo.

Los archivos adjuntos maliciosos de Microsoft Office parecían haber sido especialmente diseñados para personas en cuatro países: Turquía, Pakistán, Tayikistán e India.

En esta campaña, las tácticas del atacante, técnicas y procedimientos cambiaron hace un mes, así como sus objetivos de ataque. En una primera fase, entre el 23 de enero y el 26 de febrero, los países objetivo del ataque fueron Turquía, Pakistán y Tayikistán y en las técnicas de ataque se usaba un script VBS. En una segunda fase, entre el 27 de febrero y el 5 de marzo, los países objetivo del ataque fueron India, Pakistán y Turquía y se usaba una técnica de ataque recientemente descubierta que emplea técnicas de ejecución de código usando archivos INF y SCT.